Tendencias de Seguridad en tecnologías para 2010

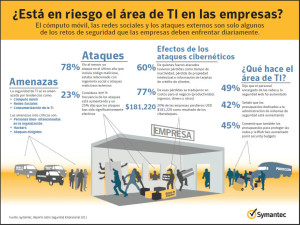

Ante el año que se avecina, las nuevas tendencias en seguridad informática y electrónica cambiarán en buena medida la situación actual. Las empresas, como siempre, seguirán siendo uno de los objetivos principales de los delincuentes tecnológicos. Estas son las tendencias que ahora mismo se están detectando para los próximos meses.

1. El antivirus no es suficiente. Con el aumento de las amenazas polimórficas y la explosión de malware en 2009,  la industria se ha dado cuenta de que los enfoques tradicionales de antivirus, de firmas de archivo y heurística, no son suficientes para protegerse contra las amenazas actuales. Hemos llegado a un punto de inflexión donde los nuevos programas maliciosos se están creando a un ritmo mayor que los buenos programas. Del mismo modo, también hemos llegado a un punto en el que ya no tiene sentido centrarse exclusivamente en el análisis de malware. En cambio, los enfoques de seguridad que buscan maneras para incluir todos los archivos de software, tales como la reputación basada en la seguridad, serán clave en 2010.

la industria se ha dado cuenta de que los enfoques tradicionales de antivirus, de firmas de archivo y heurística, no son suficientes para protegerse contra las amenazas actuales. Hemos llegado a un punto de inflexión donde los nuevos programas maliciosos se están creando a un ritmo mayor que los buenos programas. Del mismo modo, también hemos llegado a un punto en el que ya no tiene sentido centrarse exclusivamente en el análisis de malware. En cambio, los enfoques de seguridad que buscan maneras para incluir todos los archivos de software, tales como la reputación basada en la seguridad, serán clave en 2010.

2. Ingeniería Social como primer vector de ataque. Cada vez más, los ataques se realizan inmediatamente sobre el usuario final, tratando de engañar al mismo para que la descarga de malware o divulgación de información confidencial se realice bajo la creencia de que está haciendo algo completamente inocente. La popularidad de la ingeniería social se debe a que el hecho de que el sistema operativo y el navegador se apoyen en la PC del usuario es irrelevante, ya que el objetivo no es el usuario, sino las vulnerabilidades en la máquina. La ingeniería social es ya uno de los principales vectores de ataque que se utiliza actualmente, y Symantec estima que el número de intentos de ataques mediante técnicas de ingeniería social aumentará en 2010.

3. Los vendedores de software de seguridad fraudulento aumentan sus esfuerzos. En 2010, se espera que los propagadores de estafas de software de seguridad maligno lleven sus esfuerzos al siguiente nivel. Podrían hacerlo mediante el secuestro de equipos, haciéndolos inservibles y pidiendo un rescate por ello. Otro posible siguiente paso sería un software que no fuese explícitamente malicioso, pero si muy dudoso. Por ejemplo, Symantec ha observado la venta fraudulenta de antivirus que, provenientes de copias gratis de antivirus de terceros, han sido renombrados e incluidos como parte de sus propias ofertas. Los usuarios llegan a pagar por estos antivirus, cuando en realidad se pueden descargar gratis.

6. Spammers rompiendo las reglas. Mientras la economía siga en crisis y haya gente que busque aprovecharse de las débiles restricciones del Acta CAN SPAM, veremos más y más organizaciones no autorizadas vendiendo listas de direcciones de e-mail y legitimando estas listas de spam en los mercados.

7. Malware especializado. Los malware altamente especializados se descubrieron en 2009. Tenían como objetivo la explotación de los cajeros automáticos, demostrando un alto grado de posesión de información privilegiada sobre su funcionamiento y explotación. Se espera que esta tendencia continúe en 2010, incluyendo la posibilidad de malware en los sistemas de votación electrónica, usados en elecciones políticas y votaciones telefónicas públicas, como las vinculadas a programas reality o concursos.

8. La tecnología CAPTCHA mejorará. Cuando esto suceda, y los spammers tengan mayores dificultades para descifrar los códigos CAPTCHA mediante proceses automatizados, los spammers en economías emergentes se encargarán de idear un medio para utilizar a personas reales que manualmente generen nuevas cuentas para spam, evitando así las mejoras de la tecnología. Symantec estima que las personas empleadas para crear estas cuentas cobren menos del 10% del coste de los spam, unos 30- 40 dólares por cada 1.000 cuentas. Los captcha son imágenes empleadas en los formularios web de registración, que se muestran generalmente, con número y letras.